Caid de

l'Ethernet

Livre 1, Théorie, Matos et

Grand

principes v1.0

- 03/12/07

Resalut

les ZouZou.... on vas refaire un peu de réseau ce mois, ci. Ma

situation professionnelle change et donc c'est l'occasion, juste avant

d'aller retrouver mon Ex Futur Ancien collègue le Niol de laisser un

petit héritage technique qui j'espère sera utile a mes Actuels Futur Ex

collègues, le Homard et le SuffeR... et qu'est ce qu'on va

tenter de faire cette

semaine.. on va prendre un pâtissier et en faire un expert réseau

de l'ethernet sur du matos Cisco, enfin c'est comme on dit chez nous

dans la boite. On va

se focaliser

sur les switches leur petit monde, et comment se démerder pour faire un

rezal qui avoine sa race... Du Design a l'implémentation Le

concept étant que nous n'avons pas la queue d'une connaissance de base

sur le sujet, qu'on aime la bonne Zic et la Bière. mais voila... le

drame... on est encore une fois a sec.... pffff moi aussi ca me

peine... mais promis pour le livre 2, ca sera Chimay rouge. bon on a

rien a boire... mais on a de la Zic, récement j'ai découvert un Clone

de MetallicA. et vus que je suis un grand fan de Metallica ( si si je

suis un grand fan, j'écoute

Saint

Anger.. c'est dire ) c'est le groupe

GodSmack précisément l'

album

IV (Et oui il se prennent pour Led Zep ces cons, vla qu'il

donnent des numéros à leur album, ce qui est grotesque c'est que c'est

juste 4 qu'ils ont nommé d'un numéro... les autres on des

vrais noms) si vous écoutez l'album (ce qui est obligatoire de faire

pour avoir de droit de lire la suite de cet article je rapelle) vous

allez tomber sur un morceau nommé Enemy (allez allez

you tube

l'a) et je vous défie de dire que c'est pas du MetallicA. Un

clone je vous dit...

Allez on attaque...

INDEX

:

Étape

1, Les fondamentaux

Étape

2, mais on parle de

switch .. Maryse, dites nous à quoi ça ressemble un switch

Cisco.

Étape

3, Le Design inter

switchs. ( hoo que c'est bien dit )

Étape 4, Avant

de se lancer dans un bon gros le

design .3AD et .1D et leur copains sont tes amis

Étape

1, Les fondamentaux

Avant

de vouloir faire un joli réseau ethernet de fond en comble il

faut

déjà maîtriser ce qu'est l'ethernet et comment est constitué ce support

de

transmission fascinant...Sur l'ethernet on fait passer tout ce qu'on

veut comme protocole, de l'ip de l'ipx voir même du Sna si ça vous

éclate... mais

qu'est ce que l'ethernet ? Et bien l'ethernet c'est un support de

transfert de données entre des ordinateurs, mais tout ceci je l'ai déjà

expliqué... c'est la première étape qui

est indispensable à

comprendre...

heureusement j'ai déjà pondu cet article, je vis donc sur mes acquis ça

m'évite de réécrire... c'te faignaisse... mouaaaiiiii.

Donc reliser ceci et

maitriser le avant de revenir ici.

Haaaa.... vous revoicis . petite précision sur ce qu'on a lu avant... Sur

de l'ethernet on travaille principalement avec 2 type de trames, des trames ethernet 2 et des

trames IEEE 802.3 la différence est subtile mais

importante.

ETHERNET 2 ( qui sert a principalement a enmancher de l'ip )

| PRÉAMBULE |

BIT DE

START |

MAC

DESTINATION |

MAC

SOURCE |

TYPE |

DATA |

CRC |

IEEE 802.3 ( Qui sert par exemple a enmancher du protocole Spanning Tree

on verra ca après en détail ...ce type de trame est vachement moins utilisé)

| PRÉAMBULE |

BIT DE

START |

MAC

DESTINATION |

MAC

SOURCE |

TAILLE DES DATA |

DATA |

CRC |

Maintenant par exemple une bête requete DNS, donc de l'ip/udp qui donc

c'est une trame Ethernet 2. Et bien ca aurait cette tronche ... *

| PRÉAMBULE |

BIT DE

START |

MAC

DESTINATION |

MAC

SOURCE |

TYPE |

DATA |

CRC |

| 0101....10101 |

11 |

FA-34-00-DE-23-42 |

45-32-D5-F2-00-96 |

0x800

donc IP |

| IP Src |

IP Dst |

FLAGS etc |

PROTO |

Query DNS |

| 192.168.1.1 |

192.168.1.2 |

BLABLA |

Type UDP et SRC & DST Port (53) |

type A www.trollprod.org |

|

0x334EF3

|

* Prémabule et bit de start c'est ...en bit et les puristes remarquerons que j'ai

méchament simplifié 2 ou 3 champs... coté IP.. Si vous voulez fouiller plus profond, je vous conseille un

wireshark le tools indispensable pour dépecer un paquet convenablement,

WireShark, Go Deep comme il disent...

Voila, vous avez lu cela.. Et il faut absolument que vous maitrîsier

que nous somme au niveau 2 de la couche OSI,on ne parle que de

l'ethernet et que c'est

(principalement) des trames ethernet (type 2) qu'on va traiter...l'IP

c'est une autre affaire enmanchée loiiiin très loiiiiin dans le

fin fond de notre trame ethernet et ca a rien a voir avec ce qui nous

intéresse. Bref à partir de maintenant vous maitriser le concept

des матрёшка... quoi pas compris.... bon ok en VF. Vous

maitriser donc le concept des matriochkas qui régissent les réseaux de

notre civilisation. Et si vous avez compris ça... on va s'en sortir

Étape

2, mais on parle de

switch .. Maryse, dites nous a quoi ça ressemble un switch Cisco.

Les

enfants on va

maintenant voir

ce qu'est un switch. mais on va s'occuper dans tous ces articles

seulement au matos CISCO, pourquoi, la raison est simple en

dehors

de l'éventuel chêque que j'espère bien recevoir de la firme de

au

golden gate bridge pour ce long lobying..En fait la raison c'est que

c'est comme ça ,).. point c'est tout. Ce matos me plait, j'y suis

habitué, je n'ai jamais été déçus des possibilitées offertes... mais

attention je ne dis pas qu'on pourrait pas faire le même avec des HP

procurves, je suis même sur que oui et j'en suis conscient.. Mais

tentez d'expliquer à un catholique que Mahomet est mieux que Jésus.

c'est comme une religion, une secte... Alors n'en reparlont plus et

parlont Cisco ici.

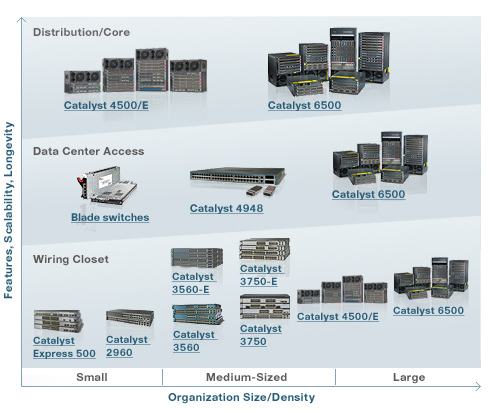

Revenons au switches chez Cisco dans la gamme qui nous

intéresse, ceux dédiés aux petits et moyens

réseaux ( 2 a 500 postes... bin oui en réseau faut 2

postes au moins ).. et bien sûr on va voir aussi et les

options

qu'on peut y fourrer dedans. Alors pour commencer intéressons

nous donc au

matos.. Chez Cisco, il y a 2,5 games de switches, celles

équipées

en

"IOS" ( la majorité ), celes équipées en "CATOS" (

les classieux, mais chers

), et une "sous" gamme, les Petits pour les pauvres sous IOS, mais

bridés (les fameux

modeles 500 , la sorte '0.5' qui reste) .

On

vas se pencher sur ceux sous IOS, ceux que je maitrise le plus et qui

représentent la majeure partie du matos switch Cisco disponible. déjà

IOS

c'est quoi...

c'est le systême d'exploitation de 90% du matos Cisco, de

l'antenne Wifi, au switch en passant par les routeurs, c'est

là la

force de M. Cisco quand même...T'apprends un Os, tu sais faire marcher

quasi toute la gamme .. C'est tellement bien que d'autres s'en

sont fortement inspiré du coup si tu connais IOS tu t'en sort

aussi sur du HP procurve, un switch Enterasys où même du

Zebra OS (

routeur logiciel ) etc...

Mais

ça veut dire quoi IOS... Internetworking Operating System... oui bon...

ok système d'exploitation pour la connection de Réseau.. le

nom est pas

exceptionnel, ça rassure quand même sur ce que ça fait..... mais au

fait.. je m'excuse mais un

"Fenetre" ou une "Pomme" c'est quand même beaucoup plus con comme nom

d'os

excusez moi.

L'autre

Opérating System chez Cisco c'est CATOS... CAT étant tiré de Catalyst..

ce qui veut dire switch en fait quand on parle chez Cisco... un peut la

même chose que Kleenex pour dire mouchoir dans la vraie vie. Avant

CATos était répandu sur tous leurs switchs (une époque que les

moins

de vingts ans n'on pas connu) mais maintenant c'est réservé à

l'élite...

les modèles catalyst 4000 à 6000... ( et ça c'est pas le prix.. faut

rajouter encore deux "0"

pour l'avoir)...

|

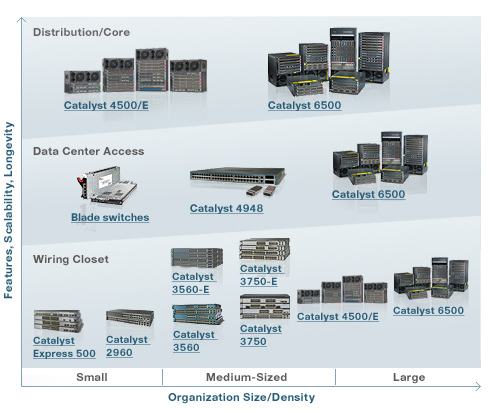

Allez un bon schéma récapitule souvent tout..

Voici

la gamme chez Mr Cisco à l'heure ou je vous parle ( 5/12/07) ... et on

remarque donc que les 500 c'est l'entrée de gamme et plus on monte plus

on arrive dans les modèles dit chassis modulaire (on achète une

carcasse vide, on y branche un cerveau et après on met ce qu'on veut,

on fait ses courses comme au huit a huit... 1 controleur 48 ports

10/100/1000 un controleur fibre 12 ports... etc... et comme au huit a

huit, les prix sont démentiels. ) la grande différence en fait c'est

qu'a partir des modèles 3750 et plus, le backbone des switchs est

directement connecté entre eux directement sur le planar... et ça

avoine..

|

|

Alors

on va se pencher sur un truc fin d'entrée de gamme ce qui va etre

suffisant si notre design est propre jusqu'a une concentration de

plusieurs

centraine de postes .. Notre nouveau pote est le

2960. comme on peut le voir ici à droite, pour chaque modele de la

gamme c'est

déjà décliné dans une multitude de versions. avec chacune ses

spécificitées de ports, de vitesses, de capacité de son backbone et de

sa modularité.

Tout

est référencé dans le nom.. on dis j'ai un Catalyst 2660... mais en

vrai on a par exemple un 2960-24TT-L ou un 2690G-48TC-L le

nom exact renseigne sur le matos qui est enmanché dedans.

Exemple

: 2690G-48TC c'est un Catalyst de la gamme 2960 qui est

Full gigabit (

tout les ports sont 10/100/1000) ça c'est le G qui nous le dit, il a 48

ports ( ça les plus finauds d'entre vous auront reconnus le 48 de la

réference ) et TC ça veut dire que ça fait uplink Modulaire (on peut

fourrer un module et a nous les uplink fibre en plus des uplink

cuivre). TT ça veut dire c'est pas

modulaire, uplink uniquement ethernet cuivre. le dernier -L c'est les

capacités de l'ios monté dessus.. et oui suivant les modèles on a des

IOS plus ou moins castrés de fonctionnalités... ( de toutes façons

bien défois c'est déjà filer de la configure au cochon... certain et

j'ai des noms, ne les configure même pas avant de les utiliser... )

L c'est un IOS lan avec quasi tout, S c'est léger, espérez

pas

tout faire avec.

Quand

a la game -E c'est les switch POE ( Power over Ethernet ) ils

permettent

d'alimenter en jus via le câble RJ45 le truc branché

dessus.Bref idéal pour les téléphone IP ou les

bornes WIFI, ça évite une poignée de câbles.

Mais je rassure tout le monde...heureusement

pour chaque modèle M. Cisco fournis une bonne doc tapez juste...

www.cisco.com/go/catalyst+mon Nr...

|

|

Sur

ces pages on y trouve toutes les infos que l'on a besoin pour faire

notre design. nombre d'uplink dispo ( si fibre etc ) , vitesse du back

bone, nombre de ports et vitesse de ceux ci. comparatifs entre eux, et

même des petites videos de présentation, généralement réalisée par un

indou... génial...;)

Donc n'hésitez pas a

labourer les datasheets avant de faire votre design pour trouver votre

modèle idéal qui correspondra à vos attentes et n'oubliez pas cette

rêgle immuable

FAST CHEAP GOOD, choose two

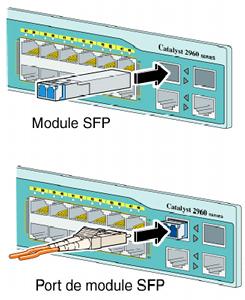

Alors bon physiquement ça ressemble à quoi.. regardons en Un sous

toutes les coutures.

de devant déjà :

|

Bon la face

avant est pleine de slots RJ45, vous vous en doutez c'est la

qu'on va fourrez nos

cables ethernet pour brancher nos postes, ça vous l'avez bien compris.

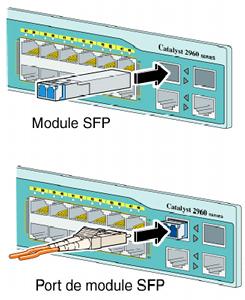

On

va juste s'attarder sur 2 trucs, les uplink modulaire ( dans le temps

on appelais cela les Gbic...

) maintenant ça s'apelle des slots SFP

(small factor pluggable haaa le progès) Dans ces truc là on fourre des

modules.. SFP

...ca va de sois bien entendus. Ces

modules sont hotplug. cela sert par exemple en plus d'une

connectivitée cuivre à

ramener de la connection par fibre optique par exemple. On

utilise la fibre à

partir d'une centraine de mêtre de distance, au dessous de cela le

gigabit sur

cuivre fait

amplement l'affaire.

|

Les uplink

modulaires sont généralement situé sur la droite des switche de cette

gamme.. ça ressemble à un trou où il n'y a donc qu'a fourrer le module.

(et alors quoi, moi aussi j'aime bien fourrer..) on aura

besoin principalement de 2 type de modules fibre,ceux pour les fibres

multimodes

et

pour les fibre monomodes. On utilisera les fibres multimodes dès qu'on

aura plus

d'une centaire de mêtre d'uplink ou si l'environnement est pas

térrible au niveau polution electro magnétique, genre une usine avec

plein de moteurs électriques... car la fibre est insensible à la

moindre pertubation electro magnétique, la fibre c'est un truc ZEN, et

cela malgré les conneries que l'on peut trouver ici et la... encore

récement, un record du genre, le

filtre à perturbation electro

magnétique pour fibre.. génial... On trouve du

grotesque partout sur internet.

Donc on

dispose grosso modo de 2 options je disais, qui utilise du câblage

fibre soit

monomode soit

multimode, grosso modo le monomode c'est une fibre vachement fine ou on

balance

un laser dedans et la lumiere va droit comme un i, le multimode est

aussi une fibre et c'est moins cher a fabriquer et donc

forcément moins

performant parce que moins file, en plus le rayon laser se balade pas

linéairement ( ca ricoche on dira ) et donc y a de la perte ... Wikipedia

est clair la dessus... rapellez vous, plus la fibre est fine

plus ca va loin (pas logique tout ca hein) . Donc on reservera le

monomode pour des

uplink long... genre plus

de 500 metres à de nombreux kilometres...et pour le reste, multimode de

toute facons, pas d'erreur

possible le prix du module monomode ( Fiber type ZX ou LX/LH ou BX )

vous fera

revenir directement vers l'autre le type, le SX que vous serez

surement

amené un jour a utiliser une fibre et ce sera probablement un module

SX. Par exemple à ce jours un module SX

c'est dans les 350€ un ZX c'est 2500€. Bon faut relativiser au

kilometre... le ZX est moins cher

Ha au fait

anecdote.. il existe des modules "compatible" en vente... moi j'ai rien

contre, par contre bon.... c'est pas supporté par Cisco vous vous en

doutez bien, donc si vous avec un problème avec, vous êtes tout seul

avec votre problème. )

|

|

|

Et

bien sur, un module SFP vu de dehors, y a rien qui le

différencie des autres, ils on tous la même

tête, donc pour

bien apréhender toutes les possibilitées "fibre" qui

s'offrent a nous,

rien ne vaut un petit tableau récapitulatif. ça permettra

dans la

foulée

de choisir le bon cablage fibre (Diamètre de la bête en

µm et

fréquence). Dans

cette gamme, à part la distance, pas de surprise la vitesse c'est

GigaBit de toutes

facons pour tout le monde les fibres.

Petit Lexique : MMF

: Multi Mode Fiber - SMF Single Mode Fiber ( monomode ) - Core Size :

Diametre de la fibre

|

Product

|

Wavelength

(nm)

|

Fiber

Type

|

Core

Size (μm)

|

Modal

Bandwidth (MHz* Km)

|

Operating

Distance (m)

|

|

1000BASE-SX

|

850

|

MMF

|

62.5

|

160

|

220

(722 ft)

|

|

62.5

|

200

|

275

(902 ft)

|

|

50

|

400

|

500

(1,640 ft)

|

|

50

|

500

|

550

(1,804 ft)

|

|

1000BASE-LX/LH

|

1300

|

MMF*

|

62.5

|

500

|

550

(1,804 ft)

|

|

50

|

400

|

550

(1,804 ft)

|

|

50

|

500

|

550

(1,804 ft)

|

|

SMF

|

-**

|

-

|

10,000

(32,821 ft)

|

|

1000BASE-ZX

|

1550

|

SMF

|

-

|

-

|

Approximately

70 km depending on link loss

|

|

1000BASE-BX-D

|

1310

|

SMF

|

-**

|

-

|

10,000

(32,821 ft)

|

|

1000BASE-BX-U

|

1490

|

SMF

|

-**

|

-

|

10,000

(32,821 ft)

|

|

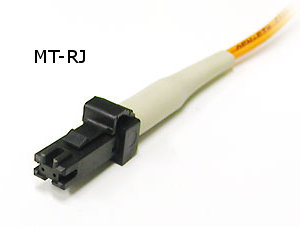

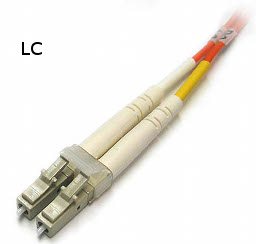

Tant que j'y

suis... un petit rappel sur les connecteurs des fibres optiques parce

que ça, moi aussi je recherche tous les 5mn le nom de celui

qui me

faut. ça faut bien avouer que c'est moins normalisé que le RJ45.

A

chaque fois, il y a une Fibre pour le RX et une Fibre pour le TX,

d'ou l'intéret du MT-RJ qui a l'ai sympas a brancher mais je

n'en

ai jamais crois. il est pas rare de devoir faire le cross soit même

pour un uplink entre 2 device. SC et LC Semble identique sur le schéma

mais en fait il soit loin d'avoir la même taille ( voir ci dessous ).

actuellement la mode est au LC, c'est eux qu'on foure

dans les modules SFP. Sur les

patch pannel on trouve souvent du LC ou du ST. Quand au SC il était

fort répandu avant, il tombe en désuétude actuellement.

Récement j'ai enfin trouvé un moyen mémotechnique pour retrouver le SC

du LC ... vous allez dire que je suis dingue...

L comme large,

S comme small... et c'est le contraire... un

dingue je vous dit... foutez vous de ma geule mais ca marche est c'est

vachement mieux que les vrai noms .. Lucent Connector vs Subscriber

Connector.. hein ça , ça aide pas... remarquez, il y a encore plus Con

RJ45, le Recommanded Jack nr 45... bref passons...

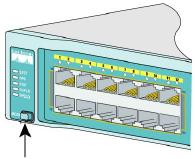

Revenons

à notre

switch.. sur

le devant des switches cisco de la gamme non chassis on trouve sur la

gauche de ceux ci ce qu'on va appeller le paneau de control, rien

d'exitant

mais toujours utile pour avoir d'un rapide coup d'oeuil sur l'état du

switch ou d'un port

|

On a généralement 5 loupiotes nommées SYS, RPS, STAT,

DUPLX , SPEED

SYS c'est

l'indication "power" si c'est pas allumé du tout, brancher votre

switch, et s'il est branché et que c'est toujours eteint, faites

changer l'alimentation du switch ;). Si ça clignotte vert, mettez vous

la sur l'oreille et revenez un peut plus tart... ça veut dire que votre

switch est en train de booter. Enfin s'il est jaune au lieu de vert..

votre switch est aux fraises.. paniquez

RPS c'est pour Redondant Power Supply,

la plus

grosse arnaque que

je n'ai jamais vu chez Cisco ( voir ci contre à droite) ..

en fait M Cisco vend

des alimentations redondantes,

des RPS ils apellent ça. ça se présente sous

la forme d'un truc en 1U

qui fourni une alimentation redondante pour jusqu'a 6

trucs Cisco ( y

compris des routeurs ) 300 ou 600w. mais la ou l'arnaque

intervient.. ( pas

arnaque, "work as designed" diront les autres.. ) c'est que

ça fourni pas du jus de backup en cas de panne à vos 6

devices non..

le premier arrivé est servis... les autres, si ça

pête et que qqun a déjà

demandé le services jus... c'est fini pour lui.

Bon effectivement dans la vraie vie, c'est rare d'avoir 2 alims qui

claquent

ensemble, mais murphy dis que c'est autement probable, et au prix de

ce truc ça fait franchement rapiat chez Cisco. c'est quand

même 1500€ le bignou.

Elle a donc 3 états cette led, éteinte, on a

pas de RPS, led verte le RPS est

là prêt a subvenir a nos besoins, si il est couleur jaune

sombre comme ça... c'est que le RPS est pas en état de

vous aider en cas de perte de

l'alim principale.

|

|

Ensuite il y a Stat DUPLX

et SPEED

qui sont associées au bouton.. Et

oui... voilà messieurs, dame, devent vos yeux hébahis

l'unique bouton du switch s'offre a vous,ne cherchez pas y en a pas

d'autres, c'est même

pas prévu qu'il y ait un interrupteur power sur ces bignoux..

en même temps qui aurais l'idée d'éteindre le switch le

soir... |

Donc si on presse l'unique et pathétique bouton, les loupiotes qui sont

situées au dessus prennent tout leur sens... normalement c'est

STAT qui est actif,

là ça marche comme un switch ou un hub normal, la led du port vacille

en vert quand un paquet passe. si c'est rouge c'est que le port est pas

dans son état normal, bref il ne forwarde pas, peut être est t'il en

train de négocier la vitesse et/ou le duplex avec le truc branché

dessus, ou alors est t"il simplement administrativement bloqué. si

c'est eteind, c'est qu'il n'y a pas de link détecté au bout.

Si on appuie encore un coup ( oui le même bouton, y en pas d'autres

qu'on vous dit ) On passe sur

DUPLX...

et oui vous aussi des champions de la dictée magique vous avez reconnus

le mot que l'on cherchait.. ça montre le DUPL

EX. Si en

STAT c'est allumé

vert, et en

DUPLX

c'est éteint, c'est un port qui cause Half Duplex. si c'est vert en

STAT et en

DUPLX alors c'est un

port qui cause FULL Duplex. ça vas simple non ?

Et c'est le même concept pour

SPEED,

si en

STAT

c'est VERT et en

SPEED

c'est éteint on est en 10Mb, si c'est JAUNE dans les 2 état on est en

100Mb, Si c'est vert en

STAT

et que ça clignote en

SPEED,

accrochez vos ceintures on est sur un port GIGABit.

Voyons

maintenant le

Cul Cul de la bête...

|

Le cul de la bête

est moins festif, contrairement à ce que vous pouvez connaitre par

ailleur, a cul d'un switch on à généralement un

port RJ45 nommé console.

On trouve aussi un genre de connecteur qui ressemble étrangement a ceux

du RPS cité

ci dessus... et oui c'est bien là qu'on

branche l'alimentation redondante, et enfin bien sur la prise

pour le JUS élément essentiel

de ce genre de technologie.

Bref le truc qui

nous intéresse c'est la console. Notez que sur certains

modèles ce port est situé à l'avant. et c'est loin d'être con,

parce que

quand cette chose est fourré à 2 mètres de haut dans une armoire a

câble

innacessible. On est toujours super content de chercher à taton,

l'entrer du trou du

bout des doigts, la geule collée dans la poussiere et le fatra de

câbles.

|

|

Et

dieu sait cette console,

c'est quand

même fortement utile, pour la config initiale déjà et surtout, bien

sur, pour ces

petits moments de joie quand on a fait une connerie et que d'un coup

d'un seul on a perdus

la main sur le switch ;) c'est en fait une bête console série, et juste

pour faire chiez et pas pour faire comme les autres, il faut LE

câble cisco, bon

ce qui est rassurant c'est que c'est le même câble pour

toute la game

de matos cisco.. c'est déjà ça... Ce câble

est un Rolover grosso modo

coté switch ça va de 1 -> 8 et coté PC c'est le

contraire.. ça c'est juste pour être sur que si on le

paume aucun câble qu'on a sous

la main ne pourra fonctionner.

| Avant il

y avait un câble RJ45 et un adaptateur RJ45 vers DB9. Ces pourris la de

chez Cisco ont en

plus fait en sorte que le câble RJ45 vers RJ45 ne soit pas un

câble

ethernet normal, c'est un rollover , le 1 va au 8 en face et

vice versa... des pourris je vous dis... |

|

|

Heureusement

Maintenant c'est un joli câble moulé qui fait DB9 et RJ45 sans

fioritures, finis les conneries.

Enfin

si vraiment vous l'avez paumé derrière un switch quelque-part.. et que

vous êtes un grand fan de soudures à l'étain, ça reste jouable

à refaire

|

RJ45 dans le device Cisco |

| RJ45 |

DB9 |

| RTS |

1 |

8 |

CTS |

| DTR |

2 |

6 |

DSR |

| TXD |

3 |

2 |

RXD |

| GND |

4 |

5 |

GND |

| GND |

5 |

5 |

GND |

| RXD |

6 |

3 |

TXD |

| DSR |

7 |

4 |

DTR |

| CTS |

8 |

7 |

RTS |

|

DB 9 sur le PC |

Voilà

physiquement

un switch Cisco, non châssis, et tout leurs petits modules n'on aucun

secret

pour vous.... et bin on va commencer à les utiliser.

Étape

3, Le Design inter-switchs. ( hoo que c'est bien dit )

|

Voila, à présent

vous savez exactement ce qu'est un switch ( et aussi

ce qu'est cette merde de hub ), mais pour l'instant on a pas encore

bien expliqué ce qui se passe quand on a besoin de plus d'un switch ..

alors

pour simplifier ma vie, on va utiliser pour nos TP des modeles

imaginaires fort étonnant

de chez Cisco, le Switch model CTL-NAZE-04 ... un pauvre truc de merde

qui n'existe pas, qui a toutes les fonction avancées d'un switch Cisco

le plus récent mais n'a que 4 ports.... Mais je vous assure il est

idéal pour nous exercices.... il dispose de 2 Port ethernet 100Mb et de

2 ports Ethernet 1Gb, on a deux de ces petits bijoux en stock. Et on va

utiliser

aussi un CTL-CHER-04G qui comportera 4 port Gigabit Ethernet cuivre.

Voila on a le matos attaquons le Design.

|

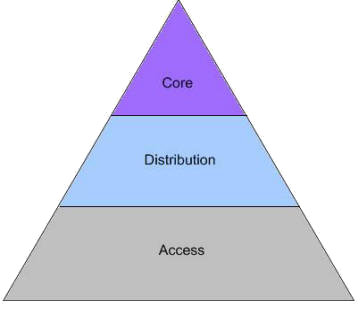

En

fait depuis longtemps M. Cisco nous explique ( et franchement il a pas

tort... et le tort tue... ) que une architecture switchée soignée doit

etre établie en pyramide ( en parlant de ca.. je me joins au millions

de fans à travers le monde...

rendez

nous pyramide sur France 2 !! le seul jeux où on gagne en

1... TAXI...réponse TOBROUK...mythique )... Bref revenons à notre

design...

Le

pêre Cisco ( lui ou un autre, dur de dire qui a établit la paternitée

de ceci.. ) à définit que tout réseau doit étre découpé en 3 tranches

|

1)

La couche CORE, la plus couillue celle qui doit avoiner sa race, c'est

l'autoroute pour nos paquet, on doit les faire bosser le moins possible

(

imaginer la catastrophe que génère un péage sur une autoroute du soleil

en aout,

ici c'est pareil )

2) La couche de

DISTRIBUTION vous servira a

l'interconnection de la couche suivante, mais qui s'occupera aussi de

faire du routage le cas échéant.. et on y branchera nos serveurs.

3) La couche d'accès, ou l'on connectera la misérable plaibe que

constituent postes de travail et imprimantes..

On

va voir juste après, que généralement les couche core et

distribution sont fusionnées, surtout dans des petits réseaux jusqu'a

300

postes. donc pour des réseaux mono site, il faut toujours assurer une

couche core ou l'on mettra nous serveur, et nos uplink, et ensuite un

uplink vers nos switch d'accès pour les users.

Là ou le core est

plus clairement défini c'est quand on a par exemple

deux sites, avec un uplink de tueur entre eux.. la on retrouve tout nos

étages.

|

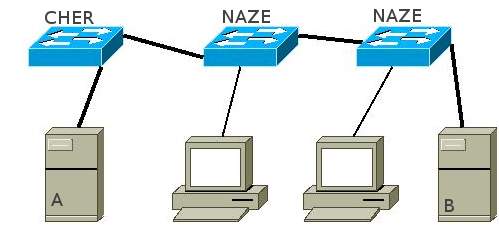

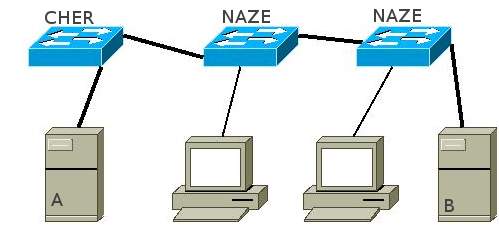

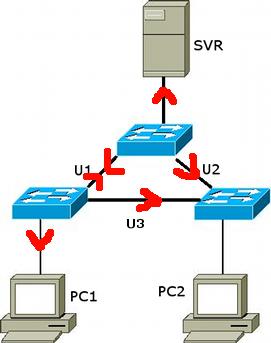

Alors, premier petit TP

...J'ai

2 postes équippés de cartes 100Mb et 2 Serveur équippés de

carte

1 Go. et merde ça dépasse faut connecter plus d'un switch...

alors comment on va faire... exemples :

Première tentative... ça

c'est très mal

Bhouuuuuu... c'est même grotesque en fait

On

a donc branché les 3 switches au cul les un des autres, certes en Giga,

et on branches les serveurs et les postes de façon anarchiques les uns

aux autres en dessous... mais pourquoi... certes ici avec 2

pauvres

postes ça ne se ressentira pas.. mais en fait admettons que le serveur

tout a gauche c'est un file serveur et que au lieu de 1 poste ce soit a

chaque fois 50 machines... alors je viens de créer un goulet

d'étranglement, absolument toutes les requêtes passerons sur un uplink

entre le swith NAZE de gauche et le CHER. et idem dans

l'autre

sens vers le serveur B, goulet entre NAZE et NAZE, alors certes moins

important car des postes seront à l'aise, ceux connectés directement

sur

le dernier switch NAZE, en même temps que le serveur.. Déjà on vous

dira .. heuu chez untel dans le service machin le réseau va bien, chez

nous c'est

toujours lent.. un classique.

|

|

|

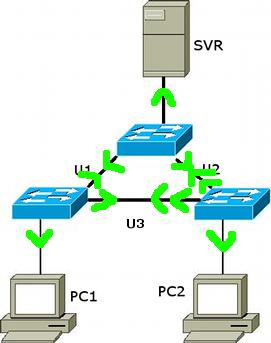

Seconde tentative. ça c'est Good.. et pourquoi...donc.

C'est aussi

branché à la queue leu leu mais, je garde la séparation des couches

juste en branchant les hosts différemment. Déjà

du coup tout le monde est logé à la même enseigne, le débit

est réparti correctement et uniformément entre chaque

uplink, finis les uplink plus ou moins

utilisés et finis les rivalités de bandes passantes entre les bureaux

de vos collègues, tout le monde est logé a la même enseigne... génial.

Et

maintenant imaginez..... Un backup réseau entre le serveur A qui

a les

données à sauvegarder et B qui a les tapes.. Ce

backup est en

train de tourner...et imaginez le dans le minable design réseau

de ci-dessus... On aura beau le mettre sur n'importe quel switch, il y

aura

toujours des clients pour être emmerdés à cause de

la saturation du

réseau par le backup.

Chez nous dans notre design pas con.. Si

un 3ème serveur est connecté au switch CHER, il travaillera de

façon correct avec les postes de travail pendant le backup.

Parce que le backbone interne d'un switch est immensément

plus

rapide que tous les uplink qu'on pourrait y apporter, un backbone

interne d'un switch ne saturera pas.. ( Sauf cas exceptionnels de

tortures )

Voila

déjà de quoi vous persuader, qu'il ne suffit pas d'avoir du

gros

matos, il faut savoir l'utiliser correctement... ( un peut comme sa

BITE, je vous ai entendus vous vous là dans le fond... SORTEZ )

|

Voila le design qu'il

faut garder à l'esprit .. TOUJOURS....

CORE/DISTRIBUTION/ACCESS

ETAPE

4, Avant de se lancer dans un bon gros le

design .3AD et .1D et leur copains sont tes amis

Il y a deux autres trucs à connaître qui permettent d'entrevoir toutes

les possibilités qu'il est possible d'emmancher pour notre affaire...

ces deux trucs se cachent derrière

les références 802.3AD et 802.1D, en fait tout se cache toujours

derrière

des nombre à la con comme ça c'est des normes établies par ( attention

un nom pompeux va passer ) l' Institute of electrical and

electronics engineers, bref l

'IEEE

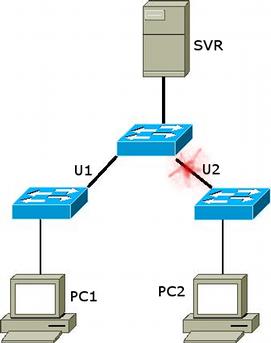

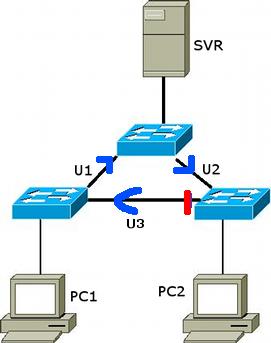

Spanning

Tree Protocol ( 802.1D ) ou STP

|

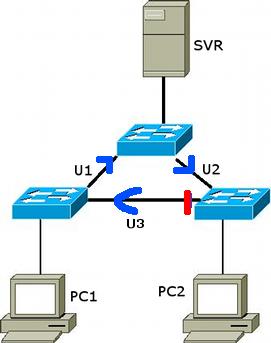

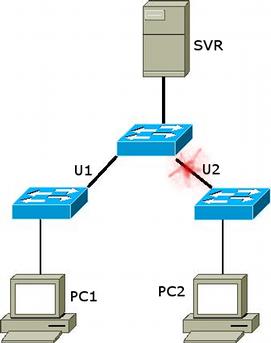

Commençons par le

1er, le 802.1D, alias le Spanning

Tree Protocol... et dieu saut que le

Spanning Tree Protocol ( aussi apellé de son petit non STP) c'est ton

Amis... reprenons un petit réseau

comme nous

l'avons désigné avant. maintenant imaginons qu'un jeune de banlieue

désoeuvré et ayant des fréquentations peu

recommandable ai déjà fini de démonter toutes les portes

d'ascenseur qu'il avait à disposition dans son quartier, il

apprend par le

plus grand des hasard au cours d'une conversation formatrice avec sont

ferrailleur

attitré que les câbles réseau ethernet sont constitués de

cuivre, et

voila donc que notre jeune sauvageons nous barbote le lien inter-switch

U2...

C'est fort

embarrasant... voila que PC2 est déconnecté du serveur. La loi de

Murphy voulant bien sur que ce soit le pc de la direction,

bref un classique, rien d'exceptionnel.. Pour palier à cela

on va se rajouter un uplink.

|

|

|

Et la vous vous

dites, je suis pas la

moitié d'un con. il peut toujours revenir le sauvageons me tirer le

câble, je ne crains plus rien... sauf que si, en fait , sur ce coup là

vous êtes un con ( attention, je ne vous insulte pas, c'est un

diagnostique)... vous venez de créer ce qui fait trembler

le

plus les réseau Ethernet... la boucle.... en moins de temps

qu'il ne

le faut pour débrancher U3, votre lan de 3 Switches est

paralysé et le téléphone commence a sonner...

Voyons pourquoi...

remémmoreront nous les enseignements de l'étape 1.

Rappel

: comment marche le switch... un paquet arrive avec une mac de

destination...s'il ne connais pas exactement où est connecté cette mac,

ou si c'est un broadcast

il balance le paquet à tous les ports dont il dispose....

Donc

dans mon schéma adméttons PC2 injecte une tramepour retrouver PC1.

Il balance a cet effet un paquet ARP qui dit : QUI A L'IP DE PC2,

MERCI DE LE DIRE A PC1 bref destination MAC FF-FF-FF-FF-FF

dans notre cas de figure, un bon gros broadcast. |

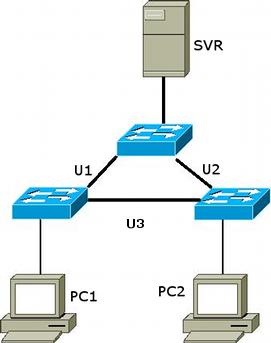

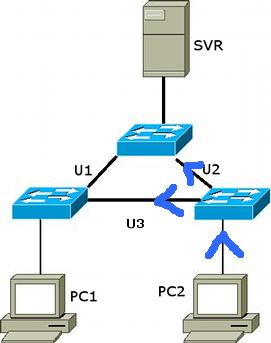

Étape 1, en BLEU

les 3 swichtes

suivent leur règles de switchage et, le paquet étant un broadcast

ethernet il est donc forwardé sur tous les port du switch de

PC2 et part donc aussi sur les uplink U2 et U3...

|

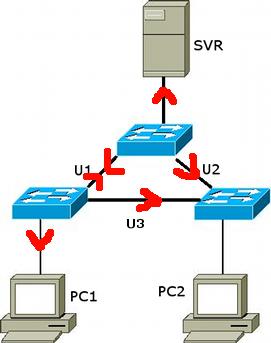

Étape 2 en Rouge

Le

switch du serveur et de PC1 recoivent un broadcast et le forwardent,

donc les paquet

repartent par tous les ports...en rien que deux hop sur nos switch on a

une

chiez de paquets....

|

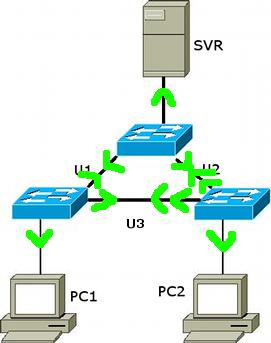

Étape 3 en Vert

PC1 à peut être

répondus au broadcast, mais c'est trop

tard, les paquet fusent déjà dans tous les sens dès qu'un paquet touche

un

switch, celui ci double le trafic...

|

Et ainsi de suite, en moins d'une seconde le switch est

saturé , et c'est la fin des

haricots tous est bloqué. car une trame ethernet ca peut tourner a vie,

ca n'as pas de TTL comme un paquet IP par exemple...Vous avez créer une

boucle, et c'est autorisé

que sur du réseau Token Ring, rapellez vous enfin ;) voila Vous

subissez ce qu'on se fait mousser

à appeler

un

"Broadcast Storm."..

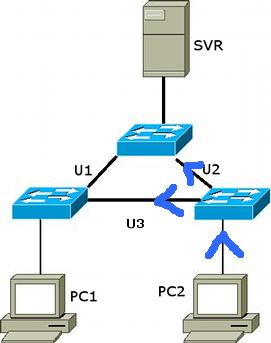

Mais alors comment amener de la redondance sans pour autant tout

flinguer...

réponse le

Spanning Tree...Et

oui, le

spanning tree c'est ton ami, ce petit protocol sert a détecter les

boucles ethernet et désactive les uplink incriminés. mais c'est pas

tout.. il saura réactiver en

temps utile cet uplink quand on se sera fait chourer notre uplink U2

par le jeune sauvageon.

|

Et comment ça

marche, c'est tout con dans le principe... On injecte un paquet

spécifique d'un

coté et on regarde s'il arrive par autre coté. Ce paquet se

nomme BPDU (Bridge protocol Data Unit ). s'il arrive on sait

qu'on a une boucle et on coupe la porte du switch.

Ainsi quand

on branche un câble dans le

switch, par exemple le câble U3 dans le switch de PC2, Ce port n'est

pas actif immédiatement... il ne laisse pas

passer le traffic à travers celui ci et ceci pendant près de 50

secondes. Mais

pendant ce temps notre port ne fait pas rien, il passe par différentes

phases, il bosse le coco..

BLOCKING,

1ere étape 20sec... il écoute les BPDU qui passent et les transmet à

son

switch. il ne fait rien passer d'autre dans les 2 sens.

LISTENING,

2eme étape 15sec.. il écoute les BPDU qui passent et les

transmet à

son switch, il fait partir les BPDU de son switch vers les autres

switches. il

ne fait rien passer d'autre dans les 2 sens.

LEARNING,

3eme étape, 15 sec, il écoute les BPDU qui passent et les transmet à

son

switch, il fait partir les BPDU de son switch vers les autres switches.

Et il

commence à faire son boulot de switch en apprenant les MAC addresses

des paquets qui arrivent, mais ne fait toujours pas passer la

queue d'un

paquet.

Et donc en fonction du résultat "boucle" ou "pas boucle"

FORWARDING,

ça marche tout passe, trames ethernet, et ça continue à balancer des

BPDU toutes les 2 secondes.

ou

BLOCKING..et

ça reste.à cet état tant que la boucle est détectée.

Et

tous les 2 secondes, il relance un paquet BPDU sur tous les ports et

regarde

s'il revient par une autre porte... ça doit être chiant d'être un

BPDU...

Donc au pire si on se fait voler l'uplink U2... deux

secondes après cela. l'uplink U3 qui était en standby car il génerait

une boucle, passera actif (cet état se nomme... allez

Allez......F.....FO.....FORWARDING, vous l'aviez presque).

|

Maintenant vous vous dites, putain de

bordel ( et j'ose a peine m'exprimer comme vous ) si chaque

switche balance un BPDU tout les 2 secondes et que ça tourne dans tous

les sens pendant 1 tour d'infrastructure à chaque fois.. bin vla le

basard... Et bin non en fait... le Spanning Tree comme son nom

l'indique

crée un joli arbre des interconnections. et définit un chef

d'orchestre,

le

ROOT, c'est lui qui sera charger, une fois que la phase d'élection sera

passé,

de définir le schéma du chef et des sous chef et des sous sous chef et

ainsi de suite jusqu'au sbire de base. et les chef balanceront

les des BPDU en direction des sbires. L'élection est basée sur

la MAC addresse du switch et d'une tare, et c'est celui qui a le plus

petit score qui gagne. Donc en fait tant que nos swithes on pas élus

leur chef, chacun y va de son BPDU dans tous les sens, mais dès que

l'élection est terminée,les switch emetent ces sympathique trames BPDU

de facons ordonnée...

En fonction du support utilisé ( Gigabit , Ethernet 100mb ) le paquet

bpdu grossis d'une "taxe"

qu'il faut payer. Ca plairait a Sarkosy, plus la le support est minable

plus le prix est cher, plus le matos est Classieux moins c'est cher. Et

si on à une ligne 10 Gigabit ca ne coute quasiment rien. Ainsi

chaque

interface à un

poids

différent en fonction de sa vitesse et donc dans notre

exemple si on a

un uplink U3 en

100

Mbit et que U1 et U2 sont en Gigabit.. c'est U3 qui sera désactivé

automatiquement .. Pas con non ? et cela parce qu'il aura le

plus gros

poid.

Si nos 3 uplink sont en Gigabit, ce sera à

nous de donner le bon poid a U3 pour être sur qu'il soit désactivé. Ou

sinon ca serais le premier arrivé ,) Et le STP saura réactiver

en

temps utile cet uplink quand on se sera fait chourer notre uplink U2

par le jeune sauvageon, le protcol peut prendre jusqu'a 20 secondes

pour s'appercevoir d'un probleme.

Si vous voulez vraiment savoir comment çe passe les votes pour le

root et la selection du lien qu'on coupe en détail... voici une

chouette

animation chez Cisco

Mais il y a un petit truc fort embêtant dans tout cela (rien n'est

jamais tout blanc) ..Le problème c'est que quand on branche un poste et

qu'on

le boote...

la porte du

switch ne marche pas avant une minute

quasiment, c'est à cause des tests du STP... avec un PC moderne c'est

con, on rate le DHCP,

l'application des policy windows et j'en passe... il y a une solution à

ceci le

PORTFAST

la différence c'est que le port commence directement en

FORWARDING au

lieu de

BLOCKED

et de se taper toutes la procédure...et en cas de boucles...

théoriquement ça coupe

dès que c'est détecté. c'est pas l'idéal y a tout de meme moyen de

fracasser son lan. alors pour améliorer ceci il y a une premiere petite

astuce le

BPDU Guard,

On a vu juste avant que quand un switch démarre il balance des bpdu

jusqu'a ce qu'une l'election se passe, quand une election est passé, il

sait qui est le chef... ( et ca peut etre même lui ) donc il sait

facilement quand un nouveau switch essaye de faire des elections. et

bien le BPDU guard va donc couper le forwarding du port et eviter les

boucle s'il détecte un BPDU qui fait pas partis de son domaine de bpdu

( ceux emis par son root )

Alors si on a pas la patience d'attendre que le spanning tree fasse son

travail et valide qu'on a pas de boucles, mais que d'un autre

coté on veut quand meme limiter la casse en cas de boucles, il faut

donc activer le

portfast

et le

bpdu

Guard. Mais on est toujours pas totalement à

l'abris... le switch à besoin de 2 secondes avec des bpdu pour trouver

un problême, et souvent un broadcast storm ca met moins de temps que

cela pour sérrer vos switches. Et quand c'est sérré c'est sérré, on

fait plus rien.. il reste donc encore une derniere technique qui en

plus de celle citée précédement permet généralement

de s'en sortir ..Malheureusment elle est pas dispo sur tous les modeles

de switches. c'est le

Storm

Control. grosso modo..( y a plein de parametres... ) mais

généralement on définis que : Si sur un port, il y a plus de 30% de

broadcast sur la totalitée de la bande passante disponible

de la dernière secondes alors on estime que ca

commence a partir en sucette.. et ca coupe pronto le port. Hooo que

c'est pas con.

Donc voilà maintenant, vous savez comment amener de la redondances dans

vos designs sans tout flinguer... et maintenant la suite.

Etherchannel

( 802.3AD )

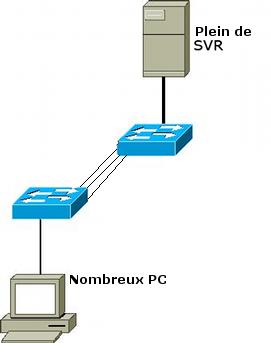

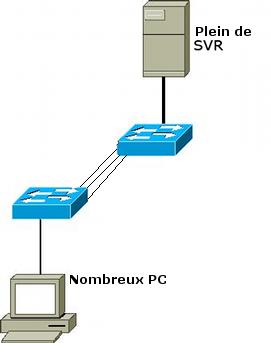

Alors maintenant imaginons ceci :

|

Pour

une raison OBLIGATOIRE et ESSENTIELLE pour l'exemple que je me

fatiguerais donc pas à expliquer. J'ai un switch de trop entre

mes

serveur et mes

clients, et pas de bol, les uplink ne sont qu'en 100 Mbit pour un

sombre histoire de qualité de câblage et on a pas les sous

pour mettre

de la fibre. Nos serveurs sont tous en Gigabit

derrière ce design pathétique.

Moralité,

c'est pas terrible, j'ai bien pu brancher 3 câbles, le spanning tree

m'en a donc coupé 2. Ce qui fait que je n'ai que 100Mbits d'uplink et

de

nombreux pc derrière lui.. bonjour le goulot d'étranglement.

L'etherchannel

va nous permettre d'utiliser les 3 Cables à la fois et d'esperer un

débit de 300Mbits entre nos 2 Switches. c'est miraculeux. Il va agréger

nos 3 lignes ethernet. Et si on perd

un des câble, on aura toujours 200Mbits efficace... c'est donc mieux

que

du spanning tree d'un certain sens il n'y a pas de câble qui foutent

rien.. cela dit comme toutes médaille il y a un revert...

On

ne peut l'emancher qu'entre 2 device qui sont eux même chaque bout des

câbles que l'on veut passer en etherchannel.

ICI donc oui, mais si on reprend le schéma précendent qui

parlait

du spanning tree, n'espérez pas enmancher un truc dans votre cerveau

tortueux qui ferais en sorte que les 3 uplink marchent en même

temps.... c'est

pas possible. on peut faire des agregats de ligne entre 2 truc

seulement à la fois.

Après il faut

aussi savoir que la charge dans les câbles n'est pas

intelligente, un rêve du genre le câble 1 est saturé je passe dans le

câble 2..

oubliez c'est pas comme ça que ça marche. Pour la répartition

de la charge c'est très très con. Soit ça malaxe en

fonction de la MAC addresse que ce soit celle de source ou celle

de destination, ou même en fonction des deux

( avec un bon gros XOR

des

addresses MAC) voir même en fonction de l'iP ( idem

source/destination ou xor malaxeur ,) Soit ça envoi un paquet

dans les ports à tour de rôle ( Round Robin ).. bref

rien de très folichons.

On pourra donc, faire de l'agrégat etherchannel entre des switches de

distribution ou core ce qui permettra a moindre coût de passer votre

backbone à 2 voir 4 Gbit/sec ou plus |

|

A noter et c'est sympas un serveur peut lui aussi se connecter en

etherchannel à un de nos switches. Et hop redondance et gros débit avec

juste un petit peut de config. idéal pour un serveur ESX ou un File

server

Comme

on l'a évoqué précédement le malaxage pour répartir les paquets dans

les

ports est pas trop pointu. Mais si on a respecté les 3 tranches CORE /

DISTRIBUTION / ACCESS on peut facilement optimiser la répartition de

flux. Partant du principe que dans un réseau j'ai principalement des

connection depuis les postes vers les serveurs, je n'ai qu'a dire au

switches d'accès ( où j'ai mes postes ) de répartir en se basant sur la

MAC source, et sur mes switches CORE/DISTRIBUTION je répartis par MAC

destination. cette simple implémentation me permettra un bon malaxage.

Voila vous maitrisez

l'ethernet, maintenant vous savez ce qu'est un switch Cisco,

les concept réseau depuis la couche "core" jusqu'a la couche

d'accès, et

pouver designez une solution redondante grâce au spanning tree et/ou

l'etherchannel.

Vous êtes prêt pour faire vos design sur papier... on va bientôt

attaquer

la

phase configuration ....mais juste avant, encore un petit concept que

vous

serez amené à manipuler..

Et

Pan Les VLAN et leurs TRUNK en DOT un CUL. ( 802.1Q )

( si on parle pas de cul personne ne lit de nos

jours )

|

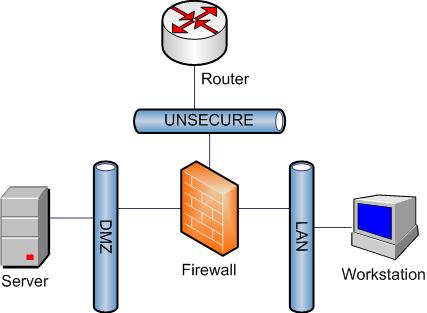

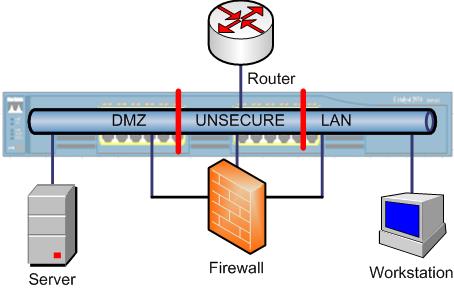

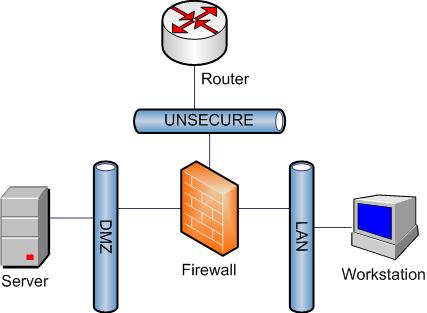

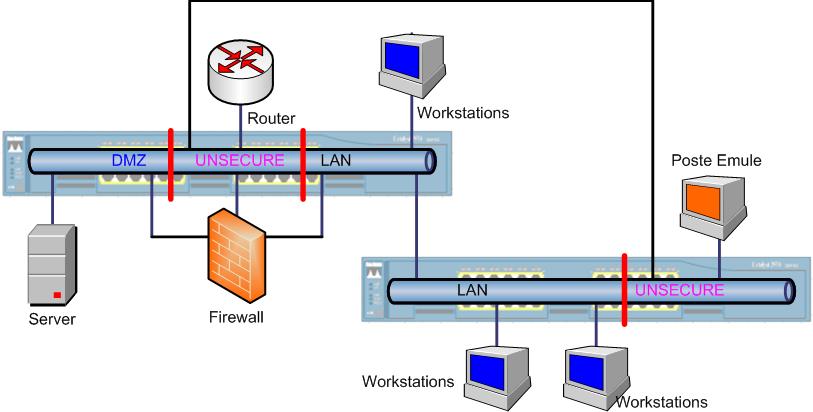

Prenons le cas

suivant.. je vous file, un firewall, qui dispose de 3

cartes réseau, il est donc connecté à 3 lan différents que nous

nommerons DMZ, UNSECURE et LAN. sur le Lan un poste client, sur le lan

DMZ un serveur, et sur le lan Unsecure un routeur... bref rien

d'original. je vous demande de réaliser ce schéma. il vous faut donc 3

switches normalement, un pour les connections LAN, un pour la DMZ et un

pour l'unsecure. mais là désolé.... vous n'aurez droit qu'a un seul

switch

24 ports... et il faut réaliser ce schéma.. et ATTENTION si j'en

voit

un brandir 2 câbles croisés pour tenter de s'en sortir il

s'en prendra une violente derrière la tête...

|

|

|

Les plus cochon

d'entre vous

brancherons tout

sur le même switchs sans

se prendre la tête.. et en plus ça sera pas loin de

fonctionner

correctement car les 3 réseaux ont probablement

différents range IP. Le

premier problème c'est que votre firewall n'arrêteras pas

de voir des

paquet

qui arrive par les mauvaises carte réseaux. des paquets qui

viennent par exemple de la workstation ( un bon vieux broadcast de

réseau microsoft ). Ces paquets seront vu par les 2 autres

cartes et ça n'arrêtera

pas de hurler au spoofing d'addresse dans les logs du firewall... en

encore pire

que tout... si qqun a pris la main sur le router, il lui

suffit de

changer l'ip de celui ci pour accéder facilement à tous

vos autres lans

Donc ça ... on Oublie.... Mais sur le principe c'est presque ça... |

|

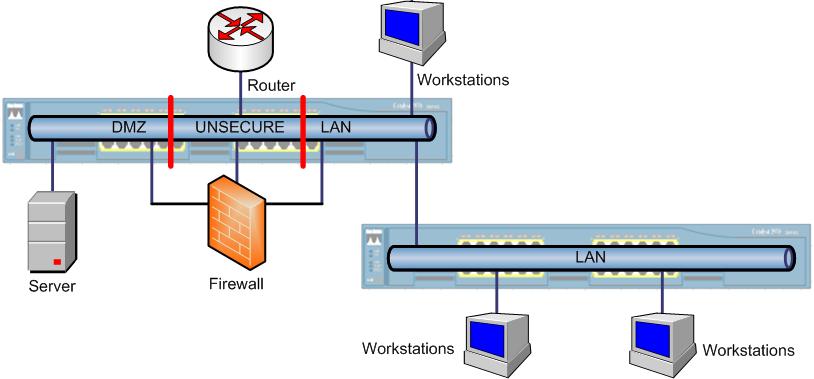

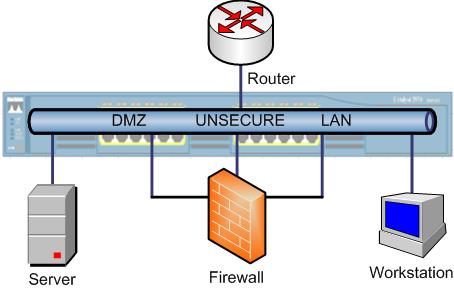

On va juste et

c'est ça le principe des vlan, sectionner

notre switch en 3 petits switches.. et il auront au niveau

ethernet une séparation totale... Jamais, au grand jamais un paquet,

quand bien même un broadcast ne passera les lignes rouges. ces réseau

sont véritablement séparés entre eux... Et il faut y croire, même si

tout est branché dans le switch.. c'est physiquement séparé.

Chacun de nos

"petits switchs indépendant" sera numéroté et il

disposera aussi d'un nom pour nous les êtres humains, mais dans son

fonctionnement tout sera enmanché à partir de son numéro, le fameux

"numéro du vlan" ou "Vlan ID"

Comment cela va

être implémenté en vrai, c'est tout bête.. on va dire

au switch que la porte 1 et 2 sera attribuée au VLAN 1 (LAN)

la porte 3 et 4

de notre switche sera attribué au VLAN 2 ( unsecure ) et la porte 5 et

6 seront attribuée au VLAN 3 ( DMZ )

et voila... tout bête |

|

|

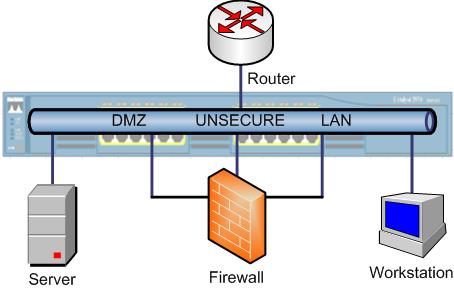

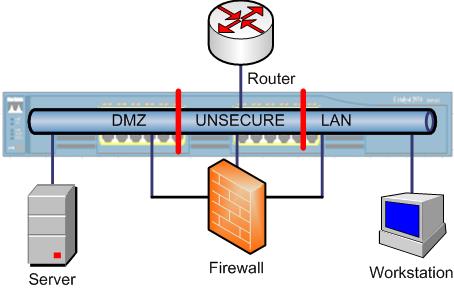

Maintenant

admettons qu'au lieu de 1 workstation, en

on a une

tétrachiez.... Zut... notre switch est trop petit... alors on en

rajoute un.. et on fait l'uplink entre les deux ainsi. du fait de la

séparation des vlan ce le nouveau switch sera connecté au réseau LAN (

vlan 1 )

|

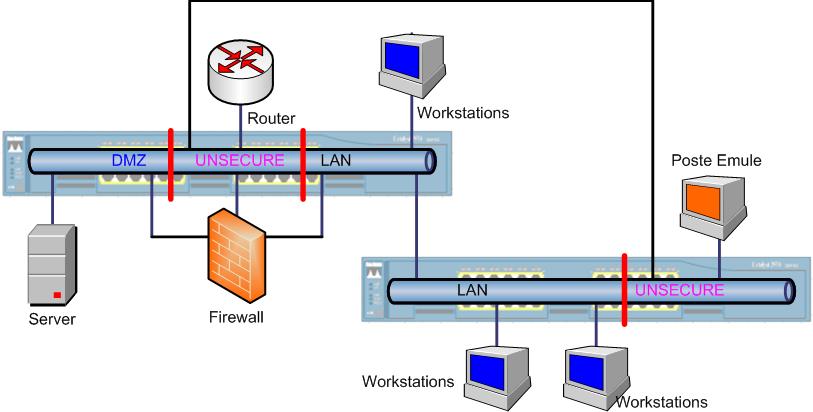

Que se passe t'il

si on veut maintenant mettre un poste sur ce second switch

directement sur

internet pour y installer discrètement un Emule et profiter ainsi en

toute impunité de la bande

passante illimitée de notre société.. Il faut donc brancher le poste

directement sur le Vlan 2 le "unsecure"... et je rappelle qu'on veut

que ce vlan sur

le arrive

sur le second switch... la solution serait de découper notre second

switch en créant sur celui ci aussi un vlan UNSECURE et

de rebrancher un second uplink.....( Voir ci contre )

ET ça, ça marche... le spanning tree ne coupe rien dans la mesure ou

c'est comme si on avait ceci comme configuration physique :

|

|

La déjà je vous sens emballé par les VLAN, enfin on peut

sectionner son petit switch. en plein de sous réseau, les faire router

les réseaux entre eux etc etc .... mais c'est pas tout voyons

maintenant notre dot

1 cul..

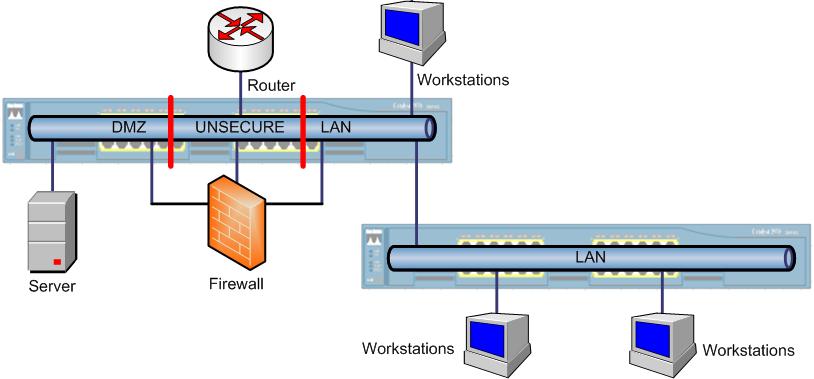

Ce qu'on peut dire de notre configuration actuelle c'est que ça

vas vite devenir boulimique en uplink. et au pris d'un gbic SX

(

ok ok un SFP SX) votre boss va vite vous engeuler quand il

verra

la facture.. mais je

rassure tout le monde, il existe une solution pour faire transiter tous

les VLAN à travers un seul et même câble. Et

cela en garde proprement

notre séparation VLANesque. L'uplink entre 2

switches qui

permet de faire transiter tous nos VLAN sur un seul fil, on appelle

cela un

TRUNK

et comment cela marche, c'est aussi assez simple.

Chaque paquet ethernet est encapsulé dans une petite boite avant d'être

balancé sur le lien entre les switch. Cette enmaillotage subtil est

normalisé, cette norme est définis pas nos potes du IEEE sous la norme

802.1Q. voyons ceci en détail.

Une trame ethernet 2, tout le monde connais ceci.. on a

bien vus ça au chapitre 1 c'est :

| PRÉAMBULE |

BIT DE

START |

MAC

DESTINATION |

MAC

SOURCE |

TYPE |

DATA |

CRC |

Ce qu'il est intéressante de détailler et que

je vous donc je vous ais seulement

rapidement

informé (dieux préserve ses ouailles)

c'est dans la

partie "TAILLE

DATA" qui passe au tout début de ceci, il y a

un 2 bytes qui permettent de d'identifier le type de trame ou de donner

sa taille ... On a vus que si c'était des 2048 ( 0800 en Hexa )

ça annonçait une trame IP. Et bien si c'est 33024 ( 8100

en Hexa ) c'est

une trame d'encapsulation 802.1Q et quand c'est ceci on insère

juste

après cela un champ de 2 Bytes.

| PREAMBULE |

BIT DE

START |

MAC

DESTINATION |

MAC

SOURCE |

0x8100 |

TAG

VLAN |

DATA |

CRC |

Et qu'il a t'il dans ces 2 Bytes de TAG VLAN, bin la aussi c'est

découpé ... juste dans le "TAG Vlan" il y a tout cela.

| PREAMBULE |

BIT DE

START |

MAC

DESTINATION |

MAC

SOURCE |

0x8100 |

| PRIORITE |

CFI |

VLANID |

| 3 bits |

1 Bits |

12 Bits |

|

DATA |

CRC |

Généralement les gens nomment TAG Vlan le kit "0x8100" plus les 3

champs qui suivent

PRIORITE sur

3 bits de ce qui nous fait donc 8 niveau de prioritée ( haa je

vois que ça rentre les conversion bit, bytes, décimal et

hexa), ça permettrait

par exemple de

faire passer en priorité nos vlan LAN plutot que nos vlan

UNSECURE

chargés par la mule. J'espère que vous avez

bien compris

qu'on est loin de l'ip et

d'éventuel QOS IP qu'on aurais enmanché plus loin, car

l'ip c'est est

fourré bien plus loin dans cet enmanchure, on est au niveau

ethernet

rapellons le. en dessous de tout cela.

CFI sur un

Bit... bref 0 ou 1.. sur de l'ethernet ça sera a 0

toujours... ça sert dans de sombre histoire de gateway token

ethernet..bref on s'en fout. Fan d'acronymes

Canonical Format

Indicator

VLANID haa

enfin voila un champ intéressant, et d'une belle taille de 12

bits en plus, donc 4096 Possibilités. C'est nos numéro de VLAN... et

là donc joie pour vous. d'un coup d'un seul vous venez de découvrir

pourquoi les vlan sont basés via leur Numéro et vous venez

aussi de découvrir que vous ne pouvez pas avoir plus de 4096 vlan sur

vos switches.

Et comme on chipote la trame, je rassure tout le monde, le CRC est

recalculé, Voila maintenant tous vous parait plus clair dans

un

wireshark.

notez qu'on vois pas le préambule est les bit de start dans le

wireshark.. c'est virer par la carte réseau. En même temps 64 "010101"

et un "11" tout le monde s'en fout.

Les plus finauds se poseront la question suivante : je sais qu'une

trame

ethernet type 2 du fait des champs quelle contient fait une taille

maximum de 1518 bytes ET VOILA qu'on y colle potentiellement

sur une trame pleine de 2 Bytes de plus dans le nez, bref ça

dépend, ça dépasse... alors que va t'il se passer,

le paquet va t'il est recoupé

en 2 ? Allons nous avoir des problèmes de style le MTU à

la con ? . Et

bien non il

faut voir cela ainsi, vous avez une bouteille de bière de 75cl

et faut

la

passer à un pote qui a des petites mains...

Soit vous remplissez 2 bouteilles de 33 et vous faites transiter à

votre pote. pffff

c'est pas terrible.. ça prend du temps et ça évente la bière..

Soit vous vous en foutez. votre pote a soif et va prendre

la boutanche sans rechigner malgré ses petite mimines....

Bin c'est pareil... si votre switch supporte le 802.1Q il va avaler des

trames de 1520 Bytes sans faire chiez.

Notez enfin qu'il existe d'autres solutions d'encapsulation, dont une

qui y

ressemble comme deux gouttes d'eau nommé

ISL

( Inter Link Switch) et qui a été défini par

cisco, mais le plus drôle c'est que c'est même pas disponible sur tout

les matos Cisco et c'est encore plus rare de le trouver sur

d'autre devices ( genre un bête PC ).. donc autant que faire se peut (

hoo que je cause bin ) restez en .1Q

Voila, vous pensiez que vous avez enfin bien compris comment marche

l'encapsulation de VLAN.. alors on va rajouter une petite couche, une

petite subtilité en fait. le Vlan natif..Dans un trunk 802.1Q on sait

que nos paquets sont encapsulés avec leur Nr de VLAN. mais il y a un

vlan qui lui va passer direct sans encapsulation, le fameux vlan natif.

si on touche a rien dans un Cisco de base le vlan 1 ( dans l'exemple

ici le

LAN et souvent dans la vraie vie le 1 c'est votre LAN ) va

passer au beau milieux des autres VLAN dans notre trunk mais lui il

sera non

encapsulé... une trame normale quoi.

Dans notre exemple d'un peut plus haut, ou l'on a les VLAN DMZ,

UnSECURE et LAN ... Si on regarde sur notre trunk à la loupe verra des

choses comme ceci passer

| 3 |

DATA

DMZ

|

|

2 |

DATA

UNSECURE |

|

DATA

LAN |

|

2 |

DATA

UNSECURE |

|

DATA

LAN |

|

2 |

DATA

UNSECURE |

|

3 |

DATA

DMZ |

|

DATA

LAN |

|

DATA

LAN |

|

2 |

DATA

UNSECURE |

et Etc.... |

Bref le VLan dit "Natif" passera sur notre trunk 802.1Q de facons non

taggé.

La ou ça prend son importance c'est que on ne fait pas des trunk

qu'entre des switches.. on peut les faire avec des host comme des

firewall ou par exemple directement l'

amener

dans un serveur ESX

afin d'interconnecter nos vlan au réseaux virtuels existant

a l'intérieur d'un ESX . bref voila vous pouvez faire

des truc de ouf maintenant.

Voila vous savez tout des VLAN et des TRUNK.

On

récapitule,

On sait ce qu'est l'ethernet et comment les postes se causent.

On sait a quoi ça ressemble un switch CISCO physiquement.

On sais comment et pourquoi enmancher de la fibre.

On sait uplinker des switch entre eux de facons correcte.

On sait creer des uplink de backup.

On sait créer des uplink Couillus.

Et enfin on sait les diviser en petit switches avec des VLAN

On est prêt pour le livre 2.... Et mettre les mains dans la

graisse....

Document enmanché avec Kompozer

Bin oui ces cons la on laissé tomber NVU

Bin oui ces cons la on laissé tomber NVU..